搜索到

40

篇与

的结果

-

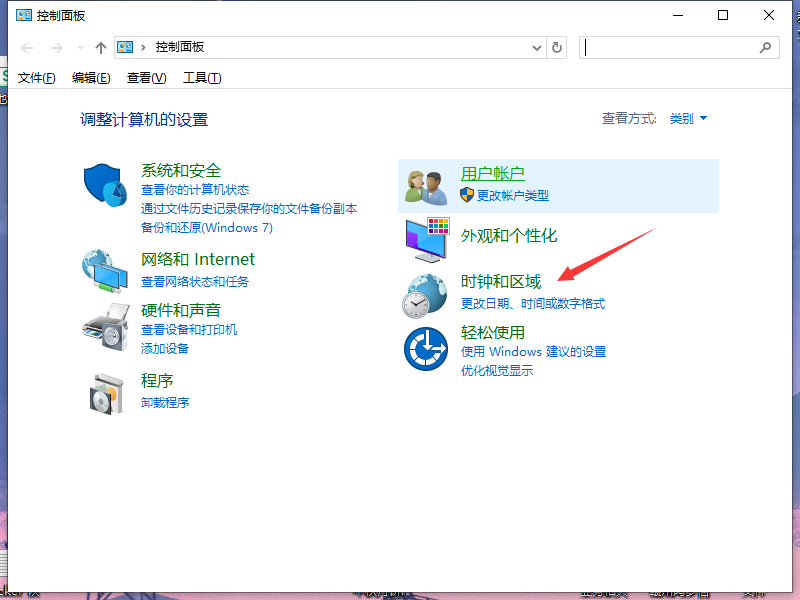

Windows系统入侵痕迹自查指南 当怀疑 Windows 系统可能被入侵时,需要从多个方向进行排查,以发现攻击者的活动痕迹。以下是主要的排查方向及关键检查点:{lamp/}{card-describe title="1. 检查可疑用户账户"}攻击者可能创建隐藏账户或提升权限: • 方法 1:使用命令查看用户net user检查是否有异常账户(如默认不存在的 admin$、backdoor 等)。 • 方法 2:查看隐藏账户net user 可疑用户名如果账户存在但 net user 不显示,可能是注册表隐藏账户。 • 方法 3:检查本地管理员组net localgroup administrators查看是否有异常用户被加入管理员组。 • 方法 4:检查远程桌面用户net localgroup "Remote Desktop Users"攻击者可能添加自己以便远程控制。{/card-describe}{card-describe title="2. 检查异常登录记录"} (1)查看近期登录事件 • 使用事件查看器(eventvwr.msc):• Windows 登录日志:Windows 日志 → 安全 筛选事件 ID: • 4624(成功登录)• 4625(失败登录)• 4672(特权登录) • 重点关注: • 非正常时间的登录(如半夜)。• 来自异常 IP 的登录(如国外 IP)。• 大量失败的登录尝试(可能为暴力破解)。• 使用 last 命令(需安装 Sysinternals Suite)last -f C:\Windows\System32\winevt\Logs\Security.evtx查看最近登录记录。(2)检查当前会话 • 查看当前登录用户:query user如果发现未知会话,可能是攻击者保持的 RDP 连接。• 检查网络连接(netstat):netstat -ano | findstr ESTABLISHED查看是否有异常 IP 连接(如境外 IP)。{/card-describe}{card-describe title="3. 检查异常进程和服务"} (1)查看可疑进程 • 任务管理器(Ctrl+Shift+Esc): • 检查高 CPU/内存占用的未知进程。• 右键可疑进程 → 打开文件所在位置,检查是否为恶意文件。• 使用 tasklist 命令:tasklist /svc查看进程关联的服务。(2)检查恶意服务 • 查看所有服务:sc query state= all或wmic service get name,displayname,pathname,startmode检查是否有异常服务(如随机名称、路径在 Temp 目录)。• 检查计划任务:schtasks /query /fo LIST /v攻击者可能创建定时任务维持权限。{/card-describe}{card-describe title="4. 检查异常文件与注册表"}(1)查找近期修改的可执行文件 • 查找 %Temp%、%AppData% 中的可疑文件:dir /s /od C:\Users\%username%\AppData\Local\Temp\*.exe• 检查系统目录(如 System32):dir /a /s /od C:\Windows\System32\*.exe关注近期新增或修改的 .exe、.dll 文件。(2)检查注册表自启动项• 常见自启动位置:reg query "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" reg query "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" reg query "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce"检查是否有异常启动项。(3)检查文件修改时间 • 查找近期修改的文件:Get-ChildItem -Path C:\ -Recurse -ErrorAction SilentlyContinue | Where-Object { $_.LastWriteTime -gt (Get-Date).AddDays(-7) } | Select-Object FullName, LastWriteTime- 重点关注 `System32`、`Startup` 等目录。- (4)检查 WMI 持久化 - • 查询 WMI 事件订阅:wmic /namespace:\\root\subscription path __eventfilter get name wmic /namespace:\\root\subscription path __eventconsumer get name-攻击者可能利用 WMI 实现无文件持久化。{/card-describe}{card-describe title="5. 检查网络流量与防火墙规则"}(1)检查异常网络连接 • 使用 netstat:netstat -ano | findstr LISTENING查看是否有异常端口开放(如 4444、5555 等常见后门端口)。 • 检查防火墙规则:netsh advfirewall firewall show rule name=all攻击者可能添加规则放行恶意流量。(2)检查 DNS 查询历史 • 查看 DNS 缓存:ipconfig /displaydns检查是否有可疑域名解析记录。(3)检查防火墙规则 • 查看放行规则:netsh advfirewall firewall show rule name=all攻击者可能添加规则放行 C2(命令与控制)流量。{/card-describe}{card-describe title="6. 检查日志是否被清除"}攻击者可能删除日志掩盖行踪: • 查看日志文件大小:dir C:\Windows\System32\winevt\Logs\如果 Security.evtx 异常小(如几 KB),可能被清理。 • 检查日志服务状态:sc query eventlog如果服务被停止,可能是攻击者所为。检查 PowerShell 日志• 查看 Microsoft-Windows-PowerShell/Operational 日志:• 攻击者可能使用 PowerShell 进行横向移动。{/card-describe}{card-describe title="7. 使用专业工具进一步分析"}• Autoruns(微软 Sysinternals 工具):检查所有自启动项。• Process Explorer:分析进程的 DLL 注入情况。• Wireshark:抓包分析异常外联流量。• Volatility(内存取证):分析内存中的恶意进程。{/card-describe}{card-describe title="8. 应急响应建议"}1. 立即断网:防止数据外泄或进一步入侵。2. 备份关键日志:导出 Security.evtx、System.evtx 等日志。3. 杀毒扫描:使用 Windows Defender 或专业杀软(如 Malwarebytes)。4. 重置密码:更改所有管理员账户密码。5. 系统还原或重装:如确认被入侵,建议彻底清理环境。{/card-describe}总结:Windows 入侵痕迹排查应覆盖 用户账户、登录日志、进程服务、文件系统、注册表、网络连接、日志完整性 等多个方向。通过系统化检查,可有效发现攻击者的活动痕迹并采取应对措施。 本文章为转载:已经过原作者同意 作者公众号:骏安科技知识库 原文链接:https://mp.weixin.qq.com/s/o_4mYef0jx9XxrA5RfKj4A

Windows系统入侵痕迹自查指南 当怀疑 Windows 系统可能被入侵时,需要从多个方向进行排查,以发现攻击者的活动痕迹。以下是主要的排查方向及关键检查点:{lamp/}{card-describe title="1. 检查可疑用户账户"}攻击者可能创建隐藏账户或提升权限: • 方法 1:使用命令查看用户net user检查是否有异常账户(如默认不存在的 admin$、backdoor 等)。 • 方法 2:查看隐藏账户net user 可疑用户名如果账户存在但 net user 不显示,可能是注册表隐藏账户。 • 方法 3:检查本地管理员组net localgroup administrators查看是否有异常用户被加入管理员组。 • 方法 4:检查远程桌面用户net localgroup "Remote Desktop Users"攻击者可能添加自己以便远程控制。{/card-describe}{card-describe title="2. 检查异常登录记录"} (1)查看近期登录事件 • 使用事件查看器(eventvwr.msc):• Windows 登录日志:Windows 日志 → 安全 筛选事件 ID: • 4624(成功登录)• 4625(失败登录)• 4672(特权登录) • 重点关注: • 非正常时间的登录(如半夜)。• 来自异常 IP 的登录(如国外 IP)。• 大量失败的登录尝试(可能为暴力破解)。• 使用 last 命令(需安装 Sysinternals Suite)last -f C:\Windows\System32\winevt\Logs\Security.evtx查看最近登录记录。(2)检查当前会话 • 查看当前登录用户:query user如果发现未知会话,可能是攻击者保持的 RDP 连接。• 检查网络连接(netstat):netstat -ano | findstr ESTABLISHED查看是否有异常 IP 连接(如境外 IP)。{/card-describe}{card-describe title="3. 检查异常进程和服务"} (1)查看可疑进程 • 任务管理器(Ctrl+Shift+Esc): • 检查高 CPU/内存占用的未知进程。• 右键可疑进程 → 打开文件所在位置,检查是否为恶意文件。• 使用 tasklist 命令:tasklist /svc查看进程关联的服务。(2)检查恶意服务 • 查看所有服务:sc query state= all或wmic service get name,displayname,pathname,startmode检查是否有异常服务(如随机名称、路径在 Temp 目录)。• 检查计划任务:schtasks /query /fo LIST /v攻击者可能创建定时任务维持权限。{/card-describe}{card-describe title="4. 检查异常文件与注册表"}(1)查找近期修改的可执行文件 • 查找 %Temp%、%AppData% 中的可疑文件:dir /s /od C:\Users\%username%\AppData\Local\Temp\*.exe• 检查系统目录(如 System32):dir /a /s /od C:\Windows\System32\*.exe关注近期新增或修改的 .exe、.dll 文件。(2)检查注册表自启动项• 常见自启动位置:reg query "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" reg query "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" reg query "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce"检查是否有异常启动项。(3)检查文件修改时间 • 查找近期修改的文件:Get-ChildItem -Path C:\ -Recurse -ErrorAction SilentlyContinue | Where-Object { $_.LastWriteTime -gt (Get-Date).AddDays(-7) } | Select-Object FullName, LastWriteTime- 重点关注 `System32`、`Startup` 等目录。- (4)检查 WMI 持久化 - • 查询 WMI 事件订阅:wmic /namespace:\\root\subscription path __eventfilter get name wmic /namespace:\\root\subscription path __eventconsumer get name-攻击者可能利用 WMI 实现无文件持久化。{/card-describe}{card-describe title="5. 检查网络流量与防火墙规则"}(1)检查异常网络连接 • 使用 netstat:netstat -ano | findstr LISTENING查看是否有异常端口开放(如 4444、5555 等常见后门端口)。 • 检查防火墙规则:netsh advfirewall firewall show rule name=all攻击者可能添加规则放行恶意流量。(2)检查 DNS 查询历史 • 查看 DNS 缓存:ipconfig /displaydns检查是否有可疑域名解析记录。(3)检查防火墙规则 • 查看放行规则:netsh advfirewall firewall show rule name=all攻击者可能添加规则放行 C2(命令与控制)流量。{/card-describe}{card-describe title="6. 检查日志是否被清除"}攻击者可能删除日志掩盖行踪: • 查看日志文件大小:dir C:\Windows\System32\winevt\Logs\如果 Security.evtx 异常小(如几 KB),可能被清理。 • 检查日志服务状态:sc query eventlog如果服务被停止,可能是攻击者所为。检查 PowerShell 日志• 查看 Microsoft-Windows-PowerShell/Operational 日志:• 攻击者可能使用 PowerShell 进行横向移动。{/card-describe}{card-describe title="7. 使用专业工具进一步分析"}• Autoruns(微软 Sysinternals 工具):检查所有自启动项。• Process Explorer:分析进程的 DLL 注入情况。• Wireshark:抓包分析异常外联流量。• Volatility(内存取证):分析内存中的恶意进程。{/card-describe}{card-describe title="8. 应急响应建议"}1. 立即断网:防止数据外泄或进一步入侵。2. 备份关键日志:导出 Security.evtx、System.evtx 等日志。3. 杀毒扫描:使用 Windows Defender 或专业杀软(如 Malwarebytes)。4. 重置密码:更改所有管理员账户密码。5. 系统还原或重装:如确认被入侵,建议彻底清理环境。{/card-describe}总结:Windows 入侵痕迹排查应覆盖 用户账户、登录日志、进程服务、文件系统、注册表、网络连接、日志完整性 等多个方向。通过系统化检查,可有效发现攻击者的活动痕迹并采取应对措施。 本文章为转载:已经过原作者同意 作者公众号:骏安科技知识库 原文链接:https://mp.weixin.qq.com/s/o_4mYef0jx9XxrA5RfKj4A -

重要提醒:鸿川守护,数据安全无虞 【重要提醒:鸿川守护,数据安全无虞】各位用户朋友:今日某大型企业因操作疏漏导致用户数据丢失的新闻,让每一位数据使用者都倍感揪心。涉事企业虽已启动赔偿流程,但数据中沉淀的数年心血、承载的核心信息与潜藏的商业价值,从来都难以用金钱衡量 —— 那些记录着成长轨迹的珍贵数据,一旦遗失可能就意味着永久的遗憾。江西鸿川网络科技有限公司,以 “鸿” 为担当之喻,以 “川” 为守护之姿,自创立以来始终将数据安全奉为生命线。我们深知,每一份数据都关乎信任与价值,在此郑重提醒每一位用户:提前备份是数据安全的第一道防线,主动防护是规避风险的最佳选择。让 “鸿川” 的专业与责任,成为您数据安全最坚实的后盾。若您正在使用鸿梦云平台服务,或在服务器数据备份、存储安全等方面存在困惑,尚未搭建起完善的防护体系,我们愿即刻提供免费技术支持:从个性化备份方案定制到落地执行指导,从潜在风险全面排查到安全策略优化升级,用专业技术帮您把数据安全的防护网织得更密、更牢。数据无价,守护有责。鸿川网络与您并肩同行,让每一份数据都能在安全的环境中流转、存储。无论何时需要技术支援,随时联系我们的专属团队,我们始终在线为您的数字资产保驾护航。江西鸿川网络科技有限公司以下为部分数据备份的方法:如何使用宝塔面板对自己的网站进行数据备份! 文章链接:https://www.jxhmxxjs.com/index.php/archives/133/

重要提醒:鸿川守护,数据安全无虞 【重要提醒:鸿川守护,数据安全无虞】各位用户朋友:今日某大型企业因操作疏漏导致用户数据丢失的新闻,让每一位数据使用者都倍感揪心。涉事企业虽已启动赔偿流程,但数据中沉淀的数年心血、承载的核心信息与潜藏的商业价值,从来都难以用金钱衡量 —— 那些记录着成长轨迹的珍贵数据,一旦遗失可能就意味着永久的遗憾。江西鸿川网络科技有限公司,以 “鸿” 为担当之喻,以 “川” 为守护之姿,自创立以来始终将数据安全奉为生命线。我们深知,每一份数据都关乎信任与价值,在此郑重提醒每一位用户:提前备份是数据安全的第一道防线,主动防护是规避风险的最佳选择。让 “鸿川” 的专业与责任,成为您数据安全最坚实的后盾。若您正在使用鸿梦云平台服务,或在服务器数据备份、存储安全等方面存在困惑,尚未搭建起完善的防护体系,我们愿即刻提供免费技术支持:从个性化备份方案定制到落地执行指导,从潜在风险全面排查到安全策略优化升级,用专业技术帮您把数据安全的防护网织得更密、更牢。数据无价,守护有责。鸿川网络与您并肩同行,让每一份数据都能在安全的环境中流转、存储。无论何时需要技术支援,随时联系我们的专属团队,我们始终在线为您的数字资产保驾护航。江西鸿川网络科技有限公司以下为部分数据备份的方法:如何使用宝塔面板对自己的网站进行数据备份! 文章链接:https://www.jxhmxxjs.com/index.php/archives/133/ -

-

-

购买多个IP后如何绑定到主机 宝塔面板快捷绑定步骤:1:登陆宝塔2:软件商店->已安装->liunx工具箱->IP设置->(输入副IP)->点击保存。手动绑定IP教程:1:链接服务器,执行命令cd /etc/sysconfig/network-scripts2:找到ifcfg-eth0文件 双击打开示列原本为:DEVICE=eth0TYPE=EthernetBOOTPROTO=staticIPADDR=121.127.241.27NETMASK=255.255.255.128GATEWAY=43.243.74.126DNS1=114.114.114.114DNS2=223.5.5.5ONBOOT=yes修改为:DEVICE=eth0TYPE=EthernetBOOTPROTO=staticIPADDR=45.153.169.123NETMASK=255.255.255.128IPADDR1=45.153.169.7NETMASK1=255.255.255.128GATEWAY=45.153.169.254DNS1=114.114.114.114DNS2=223.5.5.5ONBOOT=yes多少个IP直接按格式添加就行默认网关 和默认掩码不变最后重启网卡命令:service network restart #显示OK 则表示绑定成功,记得编辑完ifcfg-eth0文件,一定要保存,保存,保存

购买多个IP后如何绑定到主机 宝塔面板快捷绑定步骤:1:登陆宝塔2:软件商店->已安装->liunx工具箱->IP设置->(输入副IP)->点击保存。手动绑定IP教程:1:链接服务器,执行命令cd /etc/sysconfig/network-scripts2:找到ifcfg-eth0文件 双击打开示列原本为:DEVICE=eth0TYPE=EthernetBOOTPROTO=staticIPADDR=121.127.241.27NETMASK=255.255.255.128GATEWAY=43.243.74.126DNS1=114.114.114.114DNS2=223.5.5.5ONBOOT=yes修改为:DEVICE=eth0TYPE=EthernetBOOTPROTO=staticIPADDR=45.153.169.123NETMASK=255.255.255.128IPADDR1=45.153.169.7NETMASK1=255.255.255.128GATEWAY=45.153.169.254DNS1=114.114.114.114DNS2=223.5.5.5ONBOOT=yes多少个IP直接按格式添加就行默认网关 和默认掩码不变最后重启网卡命令:service network restart #显示OK 则表示绑定成功,记得编辑完ifcfg-eth0文件,一定要保存,保存,保存